DDoS-Stresstest

by zeroBS.

Höchste Kompetenz im Bereich DDoS-Tests und Beratung.

IT-Security Made in Germany (seit 2015)

Partner DDoS Resiliency Score (DRS)

Einführung

zeroBS ist Vorreiter im Bereich IT-Security und bietet eine dedizierte, cloudbasierte Plattform, die speziell für die Durchführung von DDoS-Stresstests entwickelt wurde. Weitere Kernkompetenzen liegen in der Simulation von Netzwerkangriffen sowie der Überprüfung von Schutzmechanismen Ihrer Infrastruktur.

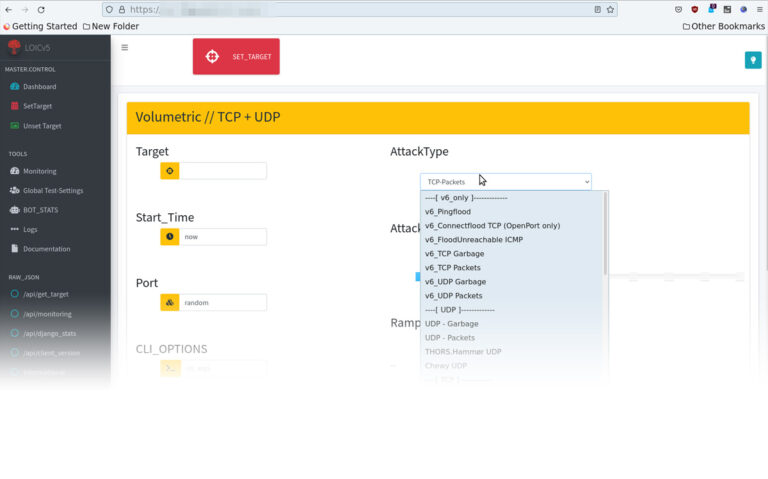

Unsere individuell anpassbare Plattform ermöglicht gezielte Tests in Form von Layer 7-Angriffen und IPv6-Protokollen. Wir evaluieren die Belastbarkeit Ihrer Systeme aus verschiedenen Eintrittspunkten wie vorhandener Anti-DDoS-Appliances, Firewalls, Loadbalancer, Application-Server – einschließlich BGP-seitiger Entrypoints,Features

- Volumenangriffe bis 100 GB/s oder 100 Mio pps via TCP, UDP oder ICMP

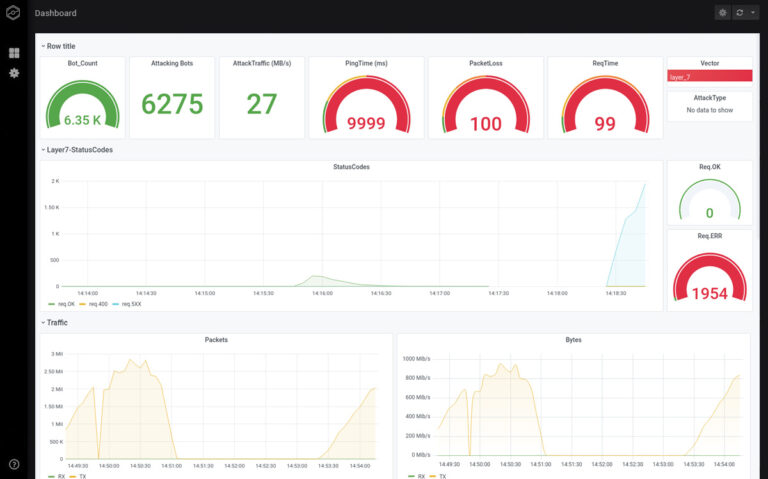

- Layer-7-Angriffe mit FullStack-Browsern, bis zu 10 Mio RPS

- 50 Locations, bis zu 100.000 IPs möglich

- IPv4 und IPv6

- Automatisiertes Setup und Orchestration der Infrastruktur

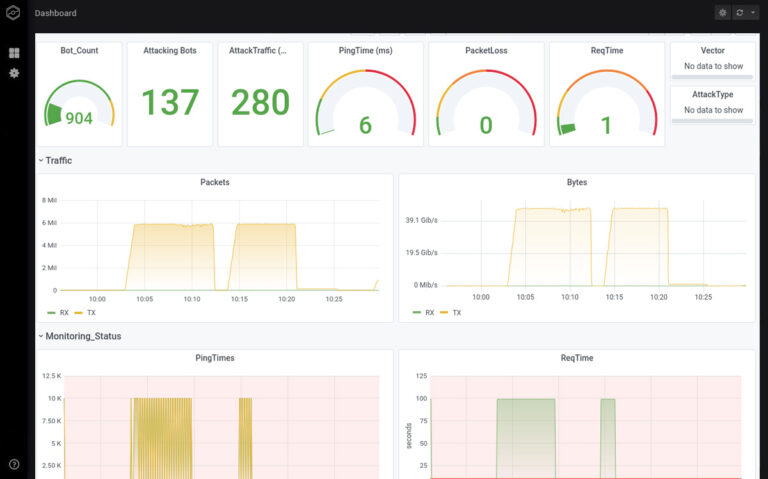

- Dashboard und Monitoring

- Exports und Logs für einfache Nachverfolgung und Analyse

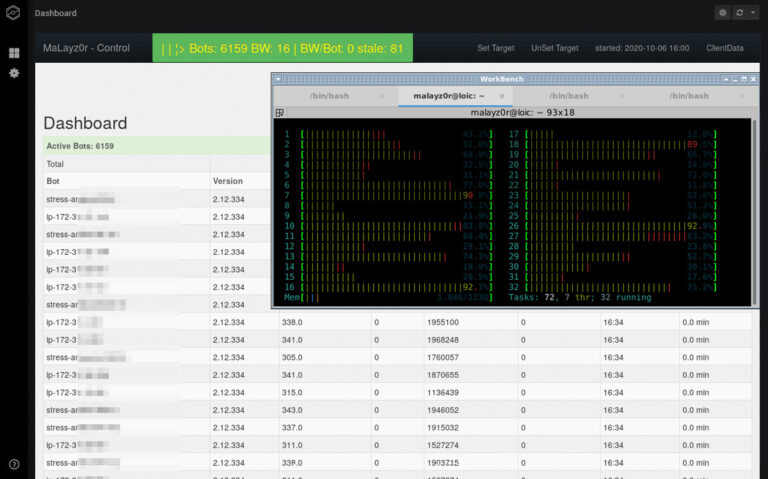

- Simulation von echten Botnetzen (Server, IoT, Mirai etc)

- Komplett anpassbare Angriffe

- Interaktives Dashboard: jeder Angriff wird aufgezeichnet und ist Replay-fähig zur späteren Analyse

- Multi-Location-Monitoring

Referenzen unserer Arbeit

Diese Hersteller, Technologien und Provider haben wir u.a. bereits erfolgreich getestet.

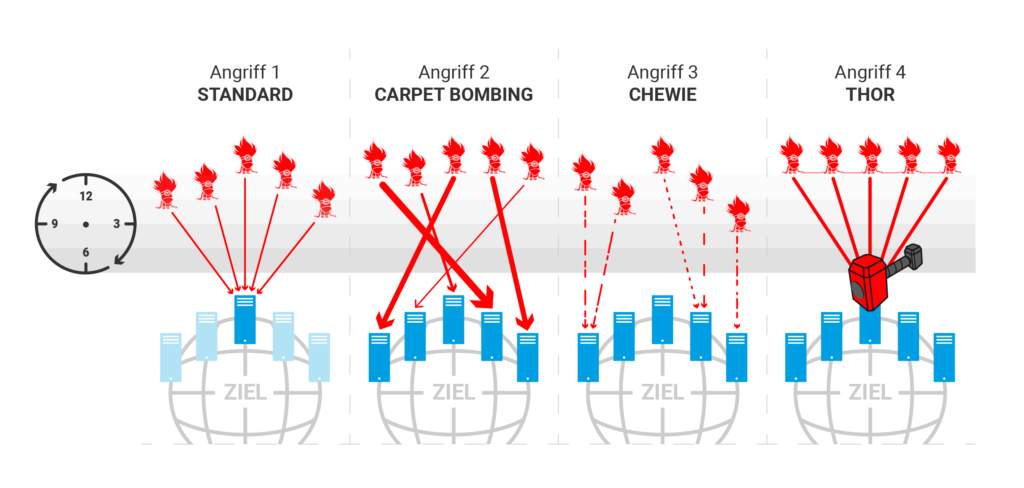

AttackModes

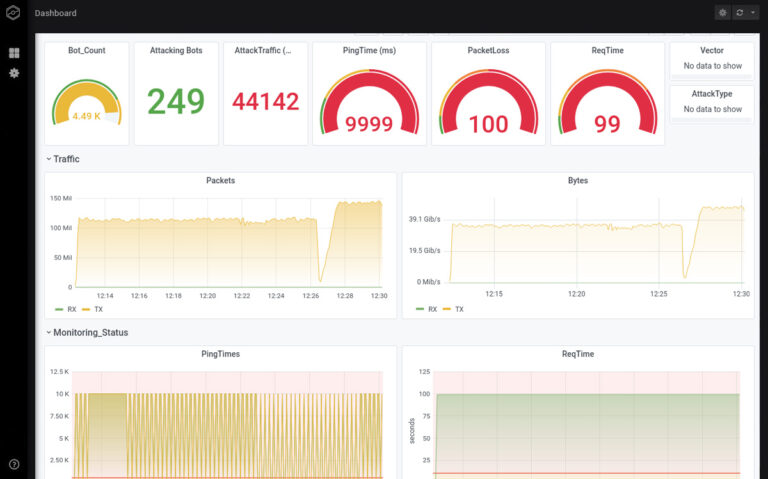

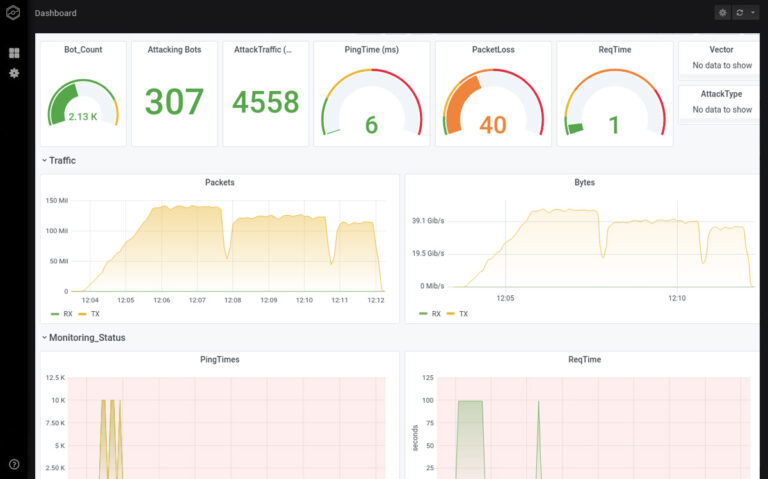

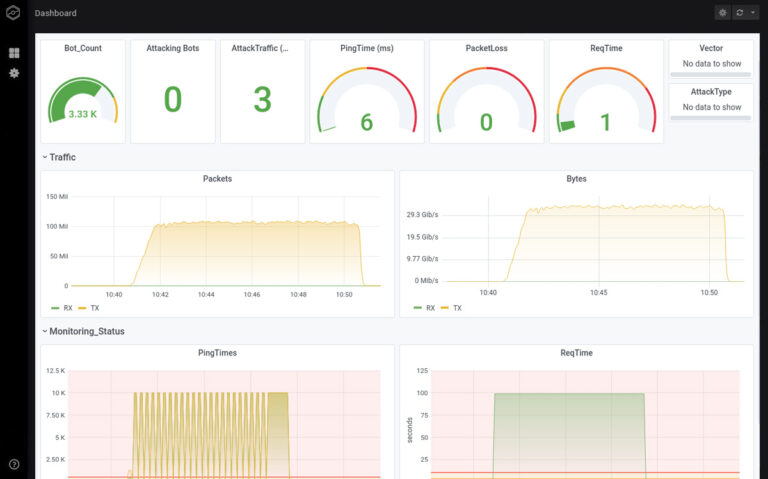

- Standard: Angriff auf einzelne IPs, ideal für Leistungsnachweise und Nachtests [Bild li., 1]

- CarpetBombing: Angriff auf ganze Netze, notwendig für fortgeschrittene Leistungsnachweise und erhöhte Bedrohungslevel [Def. nachflg.]

- ChewieAttack: CarpetBombing v 2.0; jede AngreiferIP sendet nur für max 30 Sekunden Traffic, geht dann in Standby und sucht sich nach 2 Minuten ein neues Ziel [Def. nachflg.]

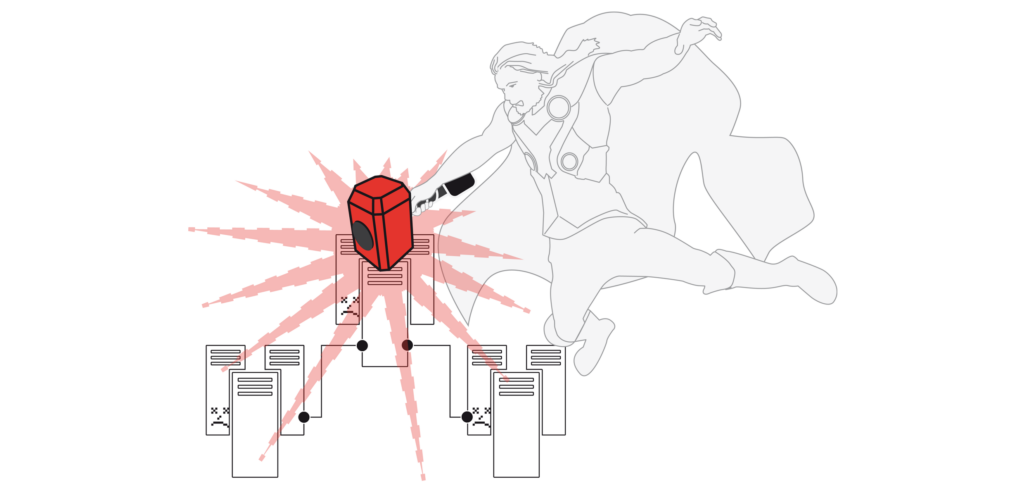

- ThorsHammer: auf die Millisekunde abgestimmter Angriff (Thors Hammer); eine Eigenentwicklung mit durchschlagendem Erfolg [Bild re.]

Carpet bombing attacks are a new variant of the more common reflection or flooding attacks, where instead of focusing the attack on a single destination, the attacker attacks every destination within a specific subnet or CIDR block (for example, a /20). This will both make it more difficult to detect the attack and also to mitigate it, potentially resulting in outages due to the flood of attack traffic across network devices and internal links.

In addition, these attacks are often fragmented, resulting in a flood of non-initial IP fragments, which can be tricky to mitigate. The attacker will often shift their attacks from one subnet (or CIDR block) to another, complicating the detection and mitigation even further.

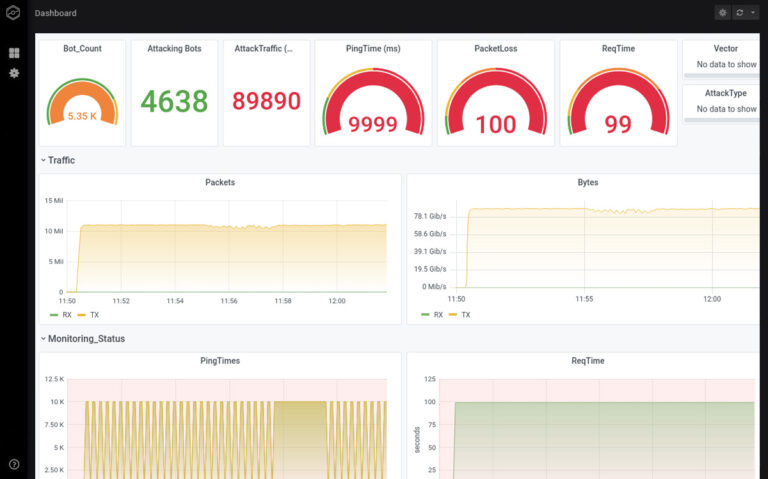

Von der Zielauswahl her dem Carpetbombing sehr ähnlich, bringt der ChewieAngriff mehr Zufälligkeit ins Spiel, indem sowohl Ziel, Stärke, Vector und Protokoll völlig zufällig ausgewählt werden.

Dies sorgt dafür, dass reine Statistik-basierte Erkennungsmethoden völlig verwirrt werden, da der Paketstrom von einer AngriffsIP nie länger als 30 Sekunden dauert, und dann für mindestens 120 Sekunden aufhört, um dann mit neuem Ziel und Pattern erneut zu starten.

Von einem Botnet sind zwar nur 25% der Bots jeweils aktiv, dafür ist der Angriff wesentlich schwieriger zu verteidigen

DDoS RedTeaming

Wir sind in der Lage, ausgefeilte Angriffe sowohl nachzustellen als auch durchzuführen. Zielanalyse und -auswahl erfolgen dabei über die Methoden "Recon" und "OSINT", um anschließend anhand der neuralgische Punkte

... die Abwehr zu testen und eine echte "targeted Attack" zu simulieren!

Dass dieses Angreiferverhalten durchaus nicht selten ist, haben wir in mehreren DFIR-Analysen gesehen.

Über die nebenstehenden Links geht es zu den ausführlichen Berichten.

Scope

- Netze oder Applikationen

- ausgewählter Zeitraum (mindestens 30 Tage)

Angriffsmodule

- alle Angriffe, die auch im Bereich targeted Attacks zu finden sind

- SmokeScreening

Zielgruppen

- Vendors/Schutzanbieter

- Security-Teams mit hohem Security-Maturity-Level

*Für sämtliche Angriffe kommen neue Lastgeneratoren zum Einsatz, um ein „Lernen“ von Signaturen zu verhindern.

Gründe für einen Stresstest

- Leistungsnachweis für die einzelnen Netz-Komponenten

- Prüfung, ob DDoS-Schutzmaßnahmen wie gewünscht funktionieren (Funktionsnachweis)

- Messen des eigenen Schutzniveaus im Vergleich zur Bedrohungslage gem DDoS Resiliency Score

- Testen, ob Administratoren für einen DDoS-Angriff ausreichend geschult sind

- Optimieren des Workflow für den Fall eines DDoS-Angriffs

- Abschätzen der Auswirkungen eines erfolgreichen Angriffs

- Abschätzen der Kosten/Aufwände eines erfolgreichen Angriffs

Folgende Ziele können getestet werden:

- Netzwerke

- BGP-Router

- Firewalls und VPN-Gateways

- Webserver/Web-Infrastruktur

- APIs

- SSL Offloader

- Loadbalancer

- DNS-Infrastruktur

- beliebige TCP-Services

- DDoS-Appliances

Angriffsvektoren

- Layer 3/4 (Volumenangriffe)

- Layer 7 (Angriffe auf Applikationen)

- IPv4 oder IPv6

- Angriffe gegen Firewalls

- Angriffe gegen Loadbalancer

- DNS-Waterboarding

- CDN-Reflections

- insgesamt über 50 verschiedene Angriffsarten

- individuell gestaltete Angriffe

- Real-World-Botnet-Simulationen (10.000 IPs)

- Paperworks und Trockenübungen für Notfall-Workflows